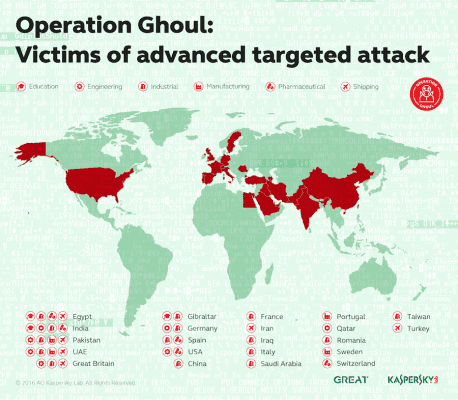

Η Kaspersky Lab ανακάλυψε ένα νέο κύμα στοχευμένων επιθέσεων εναντίον του βιομηχανικού και του μηχανολογικού κλάδου σε πολλές χώρες, ανά τον κόσμο. Χρησιμοποιώντας μηνύματα (e-mail) spear-phishing και κακόβουλο λογισμικό με βάση ένα εμπορικό spyware kit, οι εγκληματίες προσπαθούν να αποσπάσουν πολύτιμα επιχειρηματικά δεδομένα, που βρίσκονται αποθηκευμένα στα δίκτυα των θυμάτων τους. Συνολικά, πάνω από 130 οργανισμοί από 30 χώρες, μεταξύ των οποίων η Ισπανία, το Πακιστάν, τα Ηνωμένα Αραβικά Εμιράτα, η Ινδία, η Αίγυπτος, το Ηνωμένο Βασίλειο, η Γερμανία, η Σαουδική Αραβία κ.ά., έπεσαν θύματα επιτυχημένων επιθέσεων από την συγκεκριμένη ομάδα.

Τον Ιούνιο του 2016, οι ερευνητές της Kaspersky Lab εντόπισαν ένα κύμα μηνυμάτων spear-phishing, που περιλάμβαναν κακόβουλα συνημμένα αρχεία. Τα μηνύματα αυτά είχαν αποσταλεί κυρίως σε κορυφαία και μεσαία στελέχη πολλών εταιριών. Τα email που στάλθηκαν από τους εισβολείς φαίνονταν να προέρχονται από μια τράπεζα στα Ηνωμένα Αραβικά Εμιράτα (ΗΑΕ), ενώ έμοιαζαν με συμβουλές πληρωμής από την τράπεζα και περιλάμβαναν ένα συνημμένο έγγραφο SWIFT, αλλά στην πραγματικότητα, το συνημμένο αρχείο περιείχε κακόβουλο λογισμικό.

Περαιτέρω έρευνα που διεξήχθη από ερευνητές της Kaspersky Lab έδειξε ότι αυτή η εκστρατεία spear-phishing έχει πιθανότατα οργανωθεί από μία ομάδα ψηφιακών εγκληματιών, που είχε εντοπιστεί για πρώτη φορά από τους ερευνητές της εταιρείας, τον Μάρτιο του 2015. Οι επιθέσεις του Ιουνίου φαίνεται να είναι η πιο πρόσφατη ενέργεια αυτής της ομάδας.

Το κακόβουλο λογισμικό που βρίσκεται στο συνημμένο αρχείο βασίζεται στο λογισμικό Hawkeye, ένα spyware πρόγραμμα που διατίθεται εμπορικά και πωλείται απροκάλυπτα στο Darkweb. Το συγκεκριμένο πρόγραμμα παρέχει μια ευρεία γκάμα εργαλείων που μπορούν να αξιοποιήσουν οι επιτιθέμενοι. Μετά την εγκατάσταση του, συλλέγει ενδιαφέροντα στοιχεία από τον υπολογιστή του θύματος, συμπεριλαμβανομένων:

- Πληκτρολογήσεων

- Αντιγραμμένων δεδομένων στο clipboard

- Στοιχείων από FTP server

- Στοιχείων λογαριασμού από προγράμματα περιήγησης

- Στοιχείων λογαριασμού από πλατφόρμες άμεσων μηνυμάτων (π.χ. Paltalk, GoogleTalk, AIM)

- Στοιχείων λογαριασμού από εφαρμογές e-mail σε πελάτες (π.χ. Outlook, Windows Live Mail)

- Πληροφοριών σχετικά με εγκατεστημένες εφαρμογές (π.χ. Microsoft Office)

Στη συνέχεια, αυτά τα δεδομένα αποστέλλονταν στους Command & Control servers του απειλητικού φορέα. Με βάση τις πληροφορίες που προέκυψαν από κάποιες «τρύπες» σε ορισμένους Command & Control servers, η πλειοψηφία των θυμάτων είναι οργανισμοί που δραστηριοποιούνται στους τομείς της βιομηχανίας και της μηχανολογίας, καθώς και εταιρείες από τον ναυτιλιακό, τον φαρμακευτικό, τον κατασκευαστικό, τον εμπορικό και τον εκπαιδευτικό κλάδο, μεταξύ άλλων.

Όλες αυτές οι επιχειρήσεις κατέχουν πολύτιμες πληροφορίες που θα μπορούσαν να πωληθούν στη συνέχεια στη μαύρη αγορά. Το οικονομικό κέρδος είναι το κύριο κίνητρο των επιτιθέμενων πίσω από το «Operation Ghoul».

Το «Operation Ghoul», όπως ονομάστηκε από τους ερευνητές της Kaspersky Lab, είναι μόνο μία από τις πολλές εκστρατείες που υποτίθεται ότι ελέγχονται από την ίδια ομάδα ψηφιακού εγκλήματος, η οποία παραμένει ενεργή.

«Σύμφωνα με την αρχαία Λαογραφία, το Ghoul είναι ένας δαίμονας που συναντάται στους μύθους της Μεσοποταμίας, ένα κακό πνεύμα που κατατρώει ανθρώπινη σάρκα και κυνηγά παιδιά. Σήμερα, η λέξη αυτή χρησιμοποιείται μερικές φορές, για να περιγράψει έναν άπληστο ή υλιστή άνθρωπο. Αυτή είναι μια αρκετά ακριβής περιγραφή της ομάδας πίσω από το «Operation Ghoul». Κύριο κίνητρό των εγκληματιών είναι το οικονομικό κέρδος από τις πωλήσεις της κλεμμένης πνευματικής ιδιοκτησίας και επιχειρηματικής πληροφόρησης ή από επιθέσεις στους τραπεζικούς λογαριασμούς των θυμάτων τους. Σε αντίθεση με τους φορείς που επιτίθενται σε κρατικούς οργανισμούς, οι οποίοι επιλέγουν τους στόχους προσεκτικά, αυτή η ομάδα, όπως και άλλες παρόμοιες, μπορούν δυνητικά να επιτεθούν σε κάθε εταιρεία. Ακόμα κι αν χρησιμοποιούν σχετικά απλά κακόβουλα εργαλεία, είναι πολύ αποτελεσματικές στις επιθέσεις τους. Έτσι, οι εταιρείες που δεν είναι προετοιμασμένες για να εντοπίζουν αυτές τις επιθέσεις, δυστυχώς θα υποφέρουν», δήλωσε ο Mohammad Amin Hasbini, ειδικός σε θέματα ασφάλειας της Kaspersky Lab.

Για την προστασία των επιχειρήσεων από το «Operation Ghoul» και άλλες παρόμοιες απειλές, οι ερευνητές της Kaspersky Lab συνιστούν την εφαρμογή των παρακάτω μέτρων:

- Ιδιαίτερη έμφαση πρέπει να δοθεί στην εκπαίδευση του προσωπικού, ώστε τα στελέχη των επιχειρήσεων να είναι σε θέση να αναγνωρίζουν μηνύματα ή links που χρησιμοποιούνται ως εργαλεία spear-phishing.

- Βασικό στοιχείο για την προστασία των επιχειρήσεων αποτελεί η χρήση μιας δοκιμασμένης λύσης εταιρικής ασφάλειας, σε συνδυασμό με ειδικευμένες λύσεις εναντίον των στοχευμένων επιθέσεων, οι οποίες μπορούν να προλάβουν τις επιθέσεις, αναλύοντας πιθανές ανωμαλίες στο δίκτυο.

- Τα στελέχη που είναι επιφορτισμένα με την ψηφιακή ασφάλεια των επιχειρήσεων πρέπει να έχουν πρόσβαση στα πλέον πρόσφατα στοιχεία και πληροφορίες σχετικά με τις ηλεκτρονικές απειλές, καθώς έτσι θα εξοπλιστούν με χρήσιμα εργαλεία για την πρόληψη και τον εντοπισμό των στοχευμένων επιθέσεων, όπως οι δείκτες παραβίασης και οι κανόνες YARA.

Τα προϊόντα της Kaspersky Lab εντοπίζουν το κακόβουλο λογισμικό που χρησιμοποιείται από την ομάδα πίσω από το «Operation Ghoul» υπό τις ακόλουθες κωδικές ονομασίες: «Trojan.MSIL.ShopBot.ww», «Trojan.Win32.Fsysna.dfah» και «Trojan.Win32.Generic».

Περισσότερες πληροφορίες σχετικά με το «Operation Ghoul» είναι διαθέσιμες στον ιστότοπο Securelist.com. Όσοι επιθυμούν να μάθουν περισσότερα για τις στρατηγικές μετριασμού των επιπτώσεων από τέτοιου είδους επιθέσεις, μπορούν να επισκεφθούν το εξειδικευμένο blog της Kaspersky Lab για την ασφάλεια των επιχειρήσεων.

Η πλήρης έκθεση για τις δραστηριότητες του «Operation Ghoul» είναι διαθέσιμη στους πελάτες της υπηρεσίας Kaspersky APT Intelligence Reporting Service.